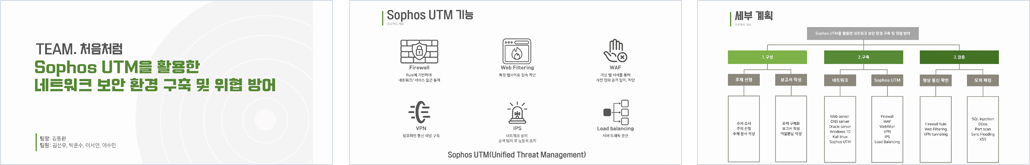

Sophos utm을 활용한 네트워크 보안환경 구축 및 위협 방어

프로젝트 발표날짜 : 2025. 06. 10

KH IEI PROJECT

KH IEI PROJECT

(정보시스템구축) 정보시스템 구축·운영 기반 정보보안 전문가 양성과정A23(5) 1회차

| 팀장/팀원 | 김**(팀장) : 1. 매뉴얼 제작 총괄 프로젝트의 최종 결과물인 매뉴얼의 제작을 총괄한다. 매뉴얼은 각 팀원이 자신이 작업한 내용을 종합하여 문서로 작성하는 식으로 진행된다. 매뉴얼 개발용 도구는 Google docs를 사용한다. 매뉴얼 총괄은 매뉴얼이 통일된 양식으로 제작되는 것을 감독한다. 2. 주제, 보고서 작성 주제: 프로젝트의 개괄적 설명과 목표를 요약적으로 작성한다. 보고서: 프로젝트의 개요, 구현 기능, 구현 주안점, 개발 환경을 작성한다. 개요에는 프로젝트의 목표와 기대효과가 명확히 제시되어야 한다. 구현 기능에는 프로젝트를 통해 산출된 결과물이 어떠한 기능을 하는지 자세히 서술해야 한다. 구현 주안점은 프로젝트를 하며 프로젝트의 구성원이 어떤 부분에 집중하여 작업을 해야 하는지, 프로젝트의 목적이 구축에 있는지 또는 구축에 따른 기능을 시연하는 것에 있는지 명확히 정의한다. 마지막으로 개발 환경에는 프로젝트 구축이 어떠한 환경에서 이루어 지는지, 어떤 프로그램을 사용하고 협업을 위해서 어떤 도구를 활용하는지에 대해 정리한다. 3.발표 프로젝트를 통해 산출된 결과물을 준비한 ppt를 활용하여 발표한다. 프로젝트의 초기 목적, 결과, 이후 추가 연구 과제에 대한 내용을 요약적으로 설명해야 한다. 청중에게 질문을 하거나, 질문을 받는 등의 발표 방식은 지양한다. 4. Sophos UTM firewall 설정 외부망과 내부망을 분리하는 Sophos UTM firewall에 rule을 추가하여 내부 네트워크로의 접근을 제어한다. 설정 전 어떤 네트워크와 서비스의 접근을 허용, 거부해야 하는지 명시하는 ACL(Access Control List)를 작성한다 . Database가 위치하는 192.168.0.0/24네트워크에는 Host의 pc와 Web server 이외의 접근을 통제한다. 외부에서의 접근이 허용되는 DMZ 네트워크 영역에도 허용 서비스(dns, http, https 등) 이외의 접근을 통제한다. Sophos UTM firewall의 Rule은 순차적으로 적용되기 때문에 Rule의 적용 순서에 주의하여 설정한다. 명시한 Rule 이외의 접근은 모두 거부하도록 설정한다. (Default Deny) 외부 네트워크에서 허가되지 않는 네트워크 영역과 서비스로 접근을 시도하고 Sophos UTM의 실시간 로그 및 패킷 캡처 기능을 활용하여 방화벽의 Rule 설정이 적절히 되었는가 검증한다. |

|---|---|

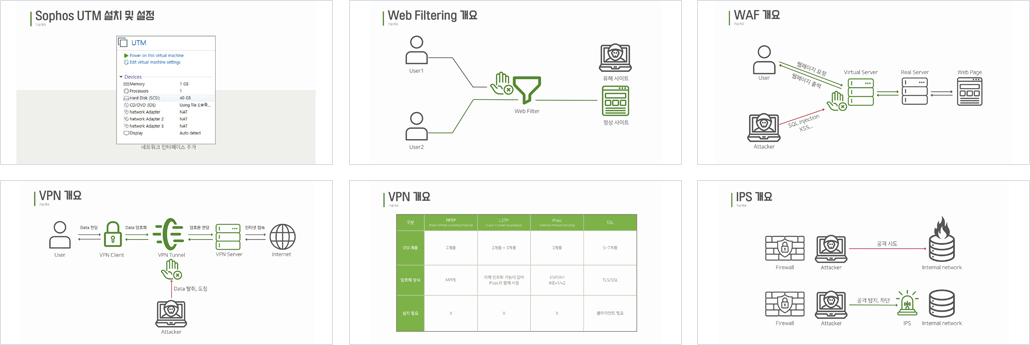

| 김** : 1. WEB 서버 구축 웹페이지 구동을 위해 Apache 웹 서버를 설치한다. Web 서버는 ip를 통해 접속한 외부 클라이언트의 요청에 따라 웹페이지를 출력한다. Web 서버는 php, Oracle Database와 연동하는 기능이 있어야 한다. 웹 페이지 관리 권한을 가진 webmaster 계정을 생성하여 서버 관리자와 웹페이지 관리자의 작업 영역을 분리한다. Internal 네트워크의 Database에 접속하여 사용자 인증 정보와 게시글 정보를 받아온다. 2.DNS 서버 구축: 도메인 주소의 ip를 질의하는 외부 클라이언트의 질의에 응답한다. 같은 DMZ 네트워크 영역의 Web서버와 연동하여 www.first.sec의 ip주소에 대한 질의에 응답해야 한다. 3.Sophos UTM VPN 설정 Sophos UTM Remote access 에서 지원하는 IPsec, SSL, PPTP, L2TP 프로토콜을 활용하여 암호화된 터널을 통해 안전한 데이터 통신 경로를 구축한다. 1)IPsec New IPsec Remote Access Rule 생성 후 이름, 인터페이스, 로컬 네트워크, 가상 IP 풀, 정책, 인증 유형 등 기본 설정을 완료한다 IPsec 정책(Policy)을 생성하여 IKE 및 IPsec 암호화, 인증 알고리즘, SA 수명, DH 그룹, PFS, 압축 등 세부 보안 매개변수를 설정한다 고급 옵션에서 디버깅과 상태 메시지 확인을 통해 연결 상태를 모니터링하고 문제를 점검한다 2)SSL New SSL VPN Profile 생성 후 이름, 사용자 및 그룹, 로컬 네트워크, 자동 방화벽 규칙 등 기본 설정을 완료한다 서버 설정에서 인터페이스 주소, 프로토콜(TCP/UDP), 포트, 호스트명 오버라이드, 가상 IP 풀, 동시 접속 허용 여부 등을 지정한다 고급 설정에서 암호화 알고리즘, 인증 알고리즘, 키 크기, 서버 인증서, 키 수명, 데이터 압축 및 디버그 모드 옵션을 구성한다 3)PPTP Global > Main Settings에서 인증 방식을 로컬 사용자 또는 RADIUS로 선택하고, 사용자 및 그룹을 지정한다. IP 주소 할당 방식을 IP 주소 풀 또는 DHCP 서버로 설정하고, 풀 네트워크 범위를 지정한다. 설정을 저장(Apply)하고 PPTP 데몬 라이브 로그를 통해 상태를 확인한다. iOS devices 설정에서 자동 PPTP 구성을 활성화하거나 비활성화하며, 연결 이름과 호스트명 오버라이드를 지정한다. 고급 설정에서 암호화 강도(Strong/Weak)와 디버그 모드를 설정한다. 4)L2TP Global > Main Settings에서 네트워크 인터페이스를 선택한다. Authentication mode에서 Preshared key(공유 비밀키) 또는 X.509 CA 인증서를 선택하고, 필요한 경우 인증서(CA)를 구성한다. Assign IP addresses by에서 IP 주소 할당 방식을 IP 주소 풀 또는 DHCP 서버로 지정하고, Pool 네트워크를 설정한다. Authentication via에서 로컬 사용자 또는 RADIUS 서버 인증 방식을 선택하고, 사용자 및 그룹을 지정한다. Apply를 클릭해 설정을 저장하고 활성화 상태를 확인한다. iOS devices 자동 L2TP 설정을 활성화하거나 비활성화하고, 연결 이름과 Override hostname을 지정한다. Debug 설정에서 IKE 및 L2TP 디버그 모드를 필요에 따라 활성화한다. | |

| 박** : 1.Sophos UTM 기본 설치 및 초기 설정 Sophos UTM을 설치하기 위해 ISO 파일을 준비해 가상 머신에 연결한 후 설치 모드로 부팅한다. 설치 마법사에서 디스크 포맷 옵션을 선택해 기존 데이터를 삭제하고, UTM 운영체제를 자동으로 설치한다. 설치가 완료되면 시스템이 자동으로 재부팅되고, 초기 부팅 과정이 진행된다. 해당 인터페이스에 접속 가능한 관리용 IP만 설정하여 원격 관리 접속을 준비한다. 설정한 IP로 https://IP:4444에 접속해 관리자 비밀번호, 라이선스, 네트워크 기본값을 구성합니다. WebAdmin 로그인 화면에서 관리자 비밀번호를 설정하고 라이선스를 등록한 뒤 기본 네트워크 설정을 완료한다. 2. Admin Windows 설치 Database가 위치한 Internal 네트워크에 Sophos UTM 관리용으로 설치한다. 외부 네트워크를 통해 Sophos UTM의 관리자용 페이지에 정상적으로 접속하도록 설정한다. 3.Sophos UTM WAF 설정 웹 트래픽을 감시해 악성 공격(예: SQL 삽입, XSS)을 차단하고 경로별로 보안 정책을 다르게 적용해 웹사이트를 보호한다. 하나의 웹 주소에서 /user는 일반 사용자용, /admin은 관리자용 페이지로 나눈다. Apache 서버가 /user 요청은 사용자 서버로, /admin 요청은 관리자 서버로 전달한다. Sophos WAF가 /user에는 기본 보안(예: XSS, SQL 삽입 차단), /admin에는 강력한 보안(IP 제한 등)을 적용한다. 브라우저에서 /user와 /admin 페이지가 정상적으로 열리는지 확인한다. Kali Linux로 SQL 삽입, XSS 공격을 시도해 WAF가 차단하는지 확인한다. Sophos WAF와 Apache 로그에서 요청 분기와 공격 차단 기록을 확인한다. 4.Sophos UTM Web Filtering 설정 네트워크 사용자가 인터넷에서 접속하는 웹사이트나 웹 콘텐츠를 사전에 정의된 정책에 따라 차단하거나 허용한다. Sophos UTM의 네트워크 인터페이스를 구성하고, 관리자 계정을 생성해 초기 환경을 구축한다. 차단할 URL 카테고리를 선정하고, 업무상 필요한 사이트는 예외로 등록한다. SSL 중간자 인증서를 발급하고 내부 사용자 PC에 배포한다. URL 차단 정책과 예외 목록을 적용한다. 웹 애플리케이션 제어 및 파일 전송 제한 규칙을 설정한다. 웹 사용 로그와 차단 기록을 저장하고 보고서 및 관리자 알림 기능을 설정한다. 정책 설정과 SSL 인증서 배포 문서 및 적용 상태를 확인한다. 네트워크 설정과 관리자 접속이 정상 동작하는지 테스트한다. 차단 URL은 접근이 차단되고, 예외 사이트는 정상 접속되는지 확인한다. 클라이언트에서 HTTPS 사이트 접속 시 인증서가 신뢰되고 트래픽 복호화가 제대로 수행되는지 확인한다. 웹 애플리케이션 제어와 파일 전송 제한 정책이 의도대로 작동하는지 확인한다. 로그 기록, 보고서 생성, 관리자 알림 기능이 정상 작동하는지 검증한다. | |

| 이** : 1. Oracle 서버 구축: Oracle 서버는 Oracle Database가 설치된 시스템으로, 웹 서비스에서 사용하는 사용자 정보 및 게시글 데이터를 저장하고 관리한다. 본 프로젝트에서는 Oracle 서버를 내부망에 위치시키고, 외부 접근을 UTM 을 통해 차단함으로써 안전한 데이터베이스 환경을 구성한다. Database가 웹페이지의 요청에 따라 Data를 제공하는지 검증한다.. 2.Oracle database 생성: Oracle Database는 웹 페이지의 회원가입, 로그인, 게시글 작성 등에서 발생하는 데이터를 저장, 처리하기 위해 구축된다. SQL plus를 이용해 테이블 생성, 데이터 입력 및 조회 등 DB 운용을 실습하고, PHP등과 연동하여 실제 웹 서비스와 데이터 연계를 구현한다. 3.Load Balancing : Web 및 DNS 서버를 대상으로 Server Load Balancing을 구성하고, Virtual Server를 통해 외부 요청을 DMZ의 두 Web 서버로 분산시킨다. 트래픽 분산 방식은 라운드 로빈 또는 가중치 기반으로 설정하며, 각 서버는 HTTP 와 Ping 방식의 상태 점검(Health Check)을 통해 실시간으로 감시된다. 상태가 비정상인 서버는 자동으로 제외되며, 세션 지속성 기능으로 동일한 클라이언트는 일정 시간 동안 같은 서버로 연결된다. 구현 검증은 웹 요청을 반복하여 요청이 순차적으로 서버에 분산되는지를 확인하고, 한 서버의 서비스를 중단했을 때 UTM이 해당 서버를 자동으로 제외하는지 확인한다. 4. kali linux 설치 및 모의 해킹 시연 1)kali linux Kali Linux는 다양한 해킹 및 보안 테스트 도구가 기본으로 설치된 리눅스 배포판으로, 모의 해킹이나 침투 테스트와 같은 공격을 수행하기 위해 사용된다. 2)ddos Kali Linux의 hping3을 사용해 대상 서버에 대량의 트래픽을 보내 자원을 고갈시키고 서비스 거부 상태를 유도한다. 이 과정을 통해 방화벽의 IPS 기능, 세션 연결 제한, 비정상 트래픽 탐지 및 차단 기능이 정상적으로 작동하는지를 검증할 수 있다. 공격 후에는 실시간 패킷 캡쳐기능을 이용해 트래픽 유입 현황과 차단 여부를 확인한다. 3)sql injection 웹 애플리케이션에서 로그인, 검색 입력창 등 사용자 입력을 받는 영역에 SQL 페이로드(예: ' OR 1='1’--)를 삽입하여 데이터베이스 질의 구조를 조작하는 SQL Injection 공격을 수행한다. 이 과정을 통해 방화벽의 WAF가 SQL 코드 삽입 시도를 탐지하고 차단하는지, 입력값 검증 및 HTTP 필터링 기능이 정상 작동하는지를 확인한다. 4)dns spoofing Kali Linux에서 dsniff를 이용하여 내부 네트워크에서 ARP 스푸핑을 수행한 뒤, 클라이언트의 DNS 요청을 가로채고 공격자가 조작한 IP 주소를 반환하는 DNS Spoofing 공격을 시도한다. 이로 인해 클라이언트는 실제 서버가 아닌 공격자가 만든 피싱 사이트로 접속하게 된다. 이를 통해 방화벽이 ARP 스푸핑 탐지 기능, DNS 요청/응답 모니터링, 내부망과 DMZ 간 통신 제어 기능을 통해 이러한 위협을 차단할 수 있는지 확인한다. | |

| 이** : 1.웹페이지 제작 구현된 Oracle, DNS, Apache 서버 및 DB와 연결된 웹페이지를 제작한다. 구현 기능은 다음과 같다. 1) 회원가입 및 로그인, 로그아웃 2) 글 업로드 및 삭제 3) 검색 웹페이지 코딩은 php, html, css, javescript를 사용해 구현한다. 사용자 인증은 2차원 배열로 진행되어 최종 웹페이지는 SQL Injection을 방지한다. 2.Sophos UTM 방화벽에 IPS 설치 IPS는 전체 트래픽을 분석하고 공격이 발생하면 네트워크 차단, 격리 프로세서 종료 등의 프로세스를 이행한다. 구현된 UTM 방화벽에 IPS를 설치한다. Web Admin에 접속, 관리자 계정으로 로그인한다. IPS 모듈 활성화 IPS 설정 구성 Logging 및 Reporting 설정 IPS 적용 확인 IPS의 적용을 확인하는 방법에는 포트 스캐닝을 통해(Nmap) 로그 형성을 확인하거나 Kali Linux를 통해 sqlmap 등의 공격을 실시해보면 된다. 3.매뉴얼 양식 제작 및 검수 매뉴얼 작성시 필요한 서식을 작성, 기본 폰트 및 사이즈 등을 통일한다. 이후 각 팀원이 작성한 매뉴얼 초고를 총괄과 함께 검수, 교정해 최종 매뉴얼을 완성한다. 매뉴얼 개발용 도구는 Google docs를 사용한다. 4.발표용 ppt 제작 발표에 활용할 ppt를 제작한다. ppt는 프로젝트 목표, 결과, 작업내용이 요약되어 있어야 한다. | |

| 개요 | Sophos utm은 침입 탐지 시스템(IPS: Intrusion Prevention System), Web Filtering, WAF(Web Application Firewall) 등 네트워크 보안, 데이터 베이스 보안, 웹 보안을 위한 통합적인 솔루션을 제공하고 있다. 본 프로젝트는 Sophos utm의 이러한 기능을 분석하여 보안 환경을 구축하고자 한다. 또한 구축한 환경을 토대로 중간자 공격, 서비스 거부 공격, SQL Injection 등의 다양한 공격을 수행하여 구축한 방화벽이 위협을 어떻게 방어하는지 검증하고자 한다. 최종적으로 네트워크와 방화벽을 구축하고 이를 검증하는 일련의 작업을 문서로 총정리하여 매뉴얼화 하고자 한다. 프로젝트를 위해 네트워크는 VMware내 NAT 네트워크를 구축한다. 네트워크는 Sophos UTM에 의해 보안정책을 적용받는 네트워크와 보안정책과 상관 없는 네트워크로 분할된다. 보안정책과 상관 없는 네트워크에는 VM 환경 구현을 위한 Host PC와 모의해킹 수행용 공격자 PC가 위치한다. 보안 정책을 적용 받는 네트워크는 DMZ 네트워크와 Internal 네트워크로 분리된다. DMZ 네트워크는 외부에 공개되어 외부 클라이언트의 요청에 따라 서비스를 제공하는 서버들이 위치한다. 또한 Internal 네트워크에는 외부에 공개되어서는 안되는 서버가 위치한다. Sophos utm은 보안 정책을 적용 받는 네트워크와 그렇지 않는 네트워크를 분리하면서 Firewall, IPS, WAF, Web Filtering, Load balancing, VPN 등의 기능을 통해 공격을 사전에 예방하고, 침해 발생 시 빠르게 조치하며, 유해 사이트를 차단하고, 서버 트래픽을 분산하여 과부하를 줄이는 등의 역할을 수행한다. |

| 구현기능 | 1.VMware 내 가상 네트워크 구현 1) 192.168.11.0/24 네트워크에 가상 네트워크 구현용 Host pc와 모의해킹 수행용 Kali linux를 구축한다. 2) 192.168.12.0/24 네트워크에 DMZ 네트워크 구축 DNS서버: 도메인 주소를 통해 IP를 질의하는 외부 프로세스의 요청에 따라 IP정보를 제공한다. Web서버: IP주소를 통해 접속하는 외부 프로세스에 웹페이지를 출력한다. 3) 192.168.0.0/24 네트워크에 Internal 네트워크 구축 Admin Windows: Sophos utm 관리자 페이지에 접속하여 방화벽 및 보안정책을 설정하고 관리한다. Oracle Database: 웹서버와 연동하여 웹페이지의 사용자 정보와 게시글 정보를 저장한다. 서버 관리자 계정인 root와 웹 페이지 관리자 계정인 Webmaster의 작업 공간을 분리하여 부인 방지 및 책임 추적이 가능하다. 4) 웹페이지 프로젝트 시연용 게시판 페이지이다. 사용자 인증을 1차원 배열로 패치하는 페이지(Page1)와 2차원 배열로 패치하는 페이지(Page2)로 이원화하여 구현한다. 게시판의 요구기능은 Oracle database와 연동하여 회원 가입, 로그인, 게시글 등록, 게시글 삭제, 게시글 검색을 수행하는 것이다. 2.Sophos UTM 가상 네트워크 환경에서 보안 정책을 적용 받는 네트워크와 적용 받지 않는 네트워크를 구분한다. 외부에 공개된 DMZ네트워크와 공개되어서는 안되는 Internal 네트워크를 분리하고 각 네트워크로의 접근을 통제한다. 중간자 공격, 서비스 거부 공격, SQL Injection 등의 다양한 공격을 효과적으로 차단한다. 5-1)Sophos UTM-Firewall 보안 정책에 기반하여 각 네트워크와 네트워크 내부의 서비스로의 접근을 제어한다. 관리자가 명시적으로 지정한 네트워크 또는 서비스만 접근이 가능해야 하며 이외의 접근은 모두 불허한다(Default Deny). 실시간 로그 및 패킷 캡쳐를 통해 적용한 규칙이 제대로 작동하고 있는지 실시간으로 확인한다. 5-2)Sophos UTM-IPS IPS 규칙 세트를 통해 공격 징후를 판단한다. 전체 트래픽의 흐름을 조사하여 취약점을 감지하고 침해가 발생하는 네트워크나 프로세서를 차단, 격리 조치한다. 5-3)Sophos UTM-WAF 역방향 프록시(Reverse Proxy)로 외부에서 들어오는 요청을 내부 웹 서버에 전달하기 전에 중간에서 검사하고 비정상 요청일 경우 차단한다. 사이트 경로 라우팅(Site Path Routing)을 통해 하나의 웹사이트 주소로 보안 수준이 다른 영역을 분리해 운영할 수 있다. (ex: 사용자용 페이지와 관리자용 페이지를 분리한다) 5-4)Sophos UTM-VPN 암호화된 터널을 통해 데이터를 송수신하여 정보 유출, 도청, 위조 등의 보안 위협을 방지한다. 5-5)Sophos UTM-Load Balancing 네트워크의 트래픽을 분산하여 서버 자원의 과부하를 방지한다. 라운드 로빈(Round-Robin) 방식으로 등록된 서버에게 트래픽을 순차적으로 분배한다. 각 서버의 성능, 활용도에 따라 Weight을 설정하여 특정 서버에 많은 트래픽을 보낼 수 있다. 5-6)Sophos UTM-Web filtering 네트워크 사용자가 웹을 통해 접근하는 모든 트래픽을 감시한다. 정책은 사용자 기반 정책으로 정의되며 명시된 정책에 위배되는 접근을 차단한다. 3.Kali linux를 활용한 모의 해킹 Case study 1)DDos: hping3의 Ping of death 기능으로 서비스 거부 공격을 테스트한다. 2)SQL Injection: SQL코드를 통해 데이터 처리가 예상되는 문자열 입력값에 SQL문으로 해석가능한 문자열을 삽입하여 사용자 인증을 우회한다. Page1과 Page2에 다른 방식으로 SQL Injection을 테스트한다. 3)Spoofing: DNS 스푸핑을 통해 정상 웹페이지가 아닌 피싱 웹페이지로 접속을 유도한다. *모의 해킹은 프로젝트 진행 상황에 따라 변경/추가 될 수 있음 |

| 설계의 주안점 | 본 프로젝트는 Sophos utm의 다양한 기능을 활용하여 안전한 보안 환경을 구축하는 것을 목표로 한다. 이를 위해 Sophos UTM의 방화벽 기능을 넘어 IPS, WAF, VPN, Load balancing, Web filtering 기능을 분석하고 실습하고자 한다. 본 프로젝트에서 활용할 Sophos utm의 주요 기능과 주안점은 아래와 같다. 1.Firewall 보안 정책을 적용 받는 네트워크와 상관 없는 네트워크를 분할한다. 허용 네트워크, 서비스의 접근 제어를 rule에 기반하여 실시한다. rule이 순차적으로 적용되기 때문에 rule의 순서에 주의하여 설정한다. 허용하지 않은 네트워크, 서비스로의 접근은 원천차단한다. 2.IPS IPS가 어떤 방식으로 비정상적 트래픽을 판단하는지 분석하고 분석 내용에 따라 IPS 기능을 설정한다. 비정상 트래픽에 대해 네트워크 격리, 프로세스 차단 등의 조치를 취하는 과정을 모의해킹 시연을 통해 검증하고 정리한다. 3.WAF 웹 애플리케이션에 대한 공격 유형과 다양한 패턴을 분석하여 이를 바탕으로 WAF 기능을 구성하고 설정에 반영한다. SQL 인젝션, XSS, 파일 업로드 공격 등 주요 웹 공격을 탐지하고 차단하는 기능을 구현한다. 사용자 요청을 실시간으로 분석하여 비정상 행위를 탐지하고 웹 서버를 보호한다. 4.VPN VPN이 암호화된 터널을 생성하여 도청이나 정보 유출을 방지하는 원리를 분석한다. Sophos UTM에서 지원하는 IPsec, SSL, PPTP, L2TP 프로토콜의 차이를 이해하여 정리하고 프로토콜의 특징에 맞게 Sophos UTM에 VPN기능을 설정 한다. 5.Load Balancing Load Balancing 다수의 서버로 트래픽을 분산시켜 서버의 과부하를 방지하는 원리를 이해하여 정리한다. 각 서버가 균형 있게 요청을 처리하여 시스템의 성능과 안정성을 높이는 과정을 시연한다. 특정 서버에 문제가 생기면 다른 서버로 자동 전환하여 서비스 중단을 막는 것을 검증한다. 6.Web filtering 유해하거나 비업무용 웹사이트에 대한 접근 차단 기능을 설계한다. 악성코드 유포 사이트 및 피싱 사이트에 대한 접근 제한 정책을 구현한다. 사용자 또는 그룹별 웹 사용 권한 관리 및 통제 기능을 포함하도록 설계한다. 웹 접근 내역을 정확히 기록하고 분석할 수 있는 로그 관리 시스템을 구축한다. 7. 모의해킹 모의 해킹 작업을 통해 각 방화벽의 기능이 정상적으로 작동하는지 검증한다 |

| 사용기술 및 개발환경 |

1. 사용기술 1)Apache Web server 2)DNS(Domain Name Server) 3)Oracle Database 4)Sophos UTM 5)PHP, HTML 6)공격용 프로그램: hping3, Fake, Fragrouter, nmap, Java script 2.개발환경 1)OS: Windows 10, Rocky Linux 8.10, Kali linux6.12.13 2)APPlication: Vmware Worksation Pro 17.6.2 build-24409262 3)Terminal : Putty, Mobaxterm v25.0 4)Web: Apache httpd-2.2.34 5)Database: Oracle Database 19c Enterprise Edition 6)Firewall: Sophos UTM 9.4 7)협업도구: 카카오톡, Google docs, Google Sheets, Google drive, Notion |

|

|

③ 제1항에 따른 권리 행사는 정보주체의 법정대리인이나 위임을 받은 자 등 대리인을 통하여 하실 수 있습니다. 이 경우 개인정보보호법 시행규칙 별지 제11호 서식에 따른 위임장을 제출하셔야 합니다.

③ 제1항에 따른 권리 행사는 정보주체의 법정대리인이나 위임을 받은 자 등 대리인을 통하여 하실 수 있습니다. 이 경우 개인정보보호법 시행규칙 별지 제11호 서식에 따른 위임장을 제출하셔야 합니다.

④ 개인정보 열람 및 처리정지 요구는 개인정보 보호법 제35조 제4항, 제37조 제2항에 의하여 정보주체의 권리가 제한 될 수 있습니다.

⑤ 개인정보의 정정 및 삭제 요구는 다른 법령에서 그 개인정보가 수집 대상으로 명시되어 있는 경우에는 그 삭제를 요구할 수 없습니다.

⑥ KH정보교육원은 정보주체 권리에 따른 열람의 요구, 정정·삭제의 요구, 처리정지의 요구 시 열람 등 요구를 한 자가 본인이거나 정당한 대리인인지를 확인합니다.

④ 개인정보 열람 및 처리정지 요구는 개인정보 보호법 제35조 제4항, 제37조 제2항에 의하여 정보주체의 권리가 제한 될 수 있습니다.

⑤ 개인정보의 정정 및 삭제 요구는 다른 법령에서 그 개인정보가 수집 대상으로 명시되어 있는 경우에는 그 삭제를 요구할 수 없습니다.

⑥ KH정보교육원은 정보주체 권리에 따른 열람의 요구, 정정·삭제의 요구, 처리정지의 요구 시 열람 등 요구를 한 자가 본인이거나 정당한 대리인인지를 확인합니다.